¿En qué podemos ayudar a tu empresa?

Envíanos tu información para asesorarte mejor

Consecuencias de los ciberataques masivos en Costa Rica

El 18 de abril de 2022, el grupo denominado Conti dirigió a organismos de Costa Rica un ciberataque masivo en forma de ransomware: unión de los términos en inglés ransom (rescate) y software. Un ransomware es un software malicioso que secuestra la información de un sistema (como datos, archivos o claves) y así exige un rescate.

El grupo atacó a 30 instituciones costarricenses: Ministerio de Trabajo, el de Ciencia, Tecnología y Telecomunicaciones, el Seguro Social y el Instituto Meteorológico Nacional, entre otros. El más afectado fue el Ministerio de Hacienda, a cuyos servidores los ciberdelincuentes ingresaron para usurpar todo tipo de información. Fue así como estos hackers de Conti consiguieron secuestrar los sistemas de declaración de impuestos y de comercio exterior del país centroamericano. En consecuencia, las aduanas dejaron de procesar los impuestos de importaciones y exportaciones, se bloquearon los sistemas de recaudación y se suspendieron pagos de salarios de empleados del sector público.

Un mes después del ataque, buena parte de los servicios todavía no habían podido ser restaurados. Servicios aduanales y declaración de impuestos quedaron suspendidos temporalmente para usuarios externos, además del funcionamiento de sistemas financieros internos entre instituciones y de pago de planillas en entidades como el Tribunal Supremo de Elecciones (TSE) y el Ministerio de Educación, donde trabajan unos 85.000 funcionarios.

¿Qué ocurrió y cuáles

soluciones tecnológicas

pudieron haber protegido al país?

Es curioso que un país de poco más de 5 millones de habitantes haya sido la víctima de uno de los mayores ciberataques dirigidos a un país en lo que va del siglo. La clave del asunto está en el desarrollo tecnológico que ha experimentado Costa Rica, que si bien es mayor al de sus vecinos centroamericanos, todavía sin la madurez de los países de Europa o Norteamérica. En efecto, Costa Rica se ha proyectado, en los últimos años, como una de las grandes economías de la región. Esto, sin embargo, implica que su digitalización amplía la superficie de entrada y esto termina resultando atractivo para grupos informáticos extorsivos como Conti.

Todo esto viene a demostrar que en la Red, la seguridad al 100% no existe. El número de amenazas es tan diverso y mutable que hace imposible que una compañía, por mucho que invierta en proteger sus sistemas, sea inmune a las amenazas de Internet. Grandes empresas como Telefónica dedican mucho dinero a proteger sus equipos pero es justamente su dimensión lo que las convierte en objetivo de los hackers y hace difícil que puedan protegerlo todo, ni hablar de cuando se trata de un país. Al no poder cuantificar la seguridad, muchas veces no se la contempla en ningún plan estratégico. Esto puede provocar negligencias que una buena asistencia técnica sí tomaría. Muchas instituciones no han tomado en serio la seguridad y las políticas de parcheo. ¿Por qué ha afectado el ataque más a las empresas que a los particulares? Porque el particular cambia los ordenadores cada dos o tres años y suelen mantenerlos actualizados. Es indispensable optar por una serie de medidas de seguridad entre los que destacan:

- Tener programas de software de antivirus

- Implementar firewalls (bloquean el acceso no autorizado)

- Desactivar ciertas funciones de software

- Cuidar el uso adecuado de computadoras, recursos de red y de internet

Además, hay que tomar en cuenta que la seguridad informática debe tomar en cuenta la confidencialidad, pues solo los usuarios autorizados pueden acceder a los recursos de la empresa, así como a datos o información. La integridad también es importante: únicamente el personal autorizado debe ser capaz de modificar los datos. Así también, la disponibilidad (los datos deben de estar disponibles para los usuarios cuando sea necesario) y la autenticación son fundamentales pues esta última permite verificar que realmente se tiene la comunicación con la persona que se cree.

¿Por qué los atacantes usaron ransomware? ¿Cómo atenta contra la

seguridad de datos

?

Los objetivos de los ransomware suelen ser empresas privadas. Se creía improbable que un gobierno acceda a pagar un rescate a un grupo de ciberdelincuentes. ¿Fue realmente el dinero lo que motivó a Conti a atacar a Costa Rica o se trató de razones políticas o afines? El ataque se produjo en un momento significativo: la transición de la presidencia de Carlos Alvarado a Rodrigo Chaves. El uso puntual de ransomware en este ataque confirma la multiplicidad de usos que pueden tener los datos institucionales o empresariales. Efectivamente, el malware de rescate, o ransomware, es un tipo de malware que impide a los usuarios acceder a su sistema o a sus archivos personales y que exige el pago de un rescate para poder acceder de nuevo a ellos. La palabra malware resulta de combinar los términos “software” y “malicioso”. El término abarca todos los tipos de aplicaciones malignas que pueden comprometer la seguridad de un dispositivo. Los virus y los troyanos son, de este modo, dos clases de malware. una infección con ransomware ocurre del siguiente modo. Para empezar, el ransomware se introduce en el dispositivo. A continuación, dependiendo del tipo de ransomware, se cifra por completo el sistema operativo o solo algunos de los archivos. Finalmente, se le exige a la víctima el pago de un rescate. Para minimizar el riesgo de sufrir un ataque de ransomware, es recomendable usar software de calidad. Este “pago” requerido, no obstante, no necesariamente se tramita en términos monetarios pues pueden darse motivaciones políticas, ideológicas y geopolíticas.

¿Cómo está haciendo CR frente a esta crisis?

Oficializada cerca de un mes después del primer ataque, la declaración del estado de emergencia en Costa Rica sirvió para agilizar las medidas encaminadas a recuperar la normalidad y fortalecer la protección ante próximas acometidas cibernéticas. Para lograrlo, el país ya cuenta con asistencia técnica de países como España e Israel, y de empresas como Microsoft y GBM. Mientras tanto, el departamento de Estado de EE.UU. ha ofrecido una recompensa de US$10 millones a quien aporte información que permita identificar o ubicar a los integrantes de Conti. El FBI (Oficina Federal de Investigaciones de EE.UU.) estima que hasta enero de 2022 el grupo ruso ha extorsionado a más de 1.000 víctimas que han pagado más de US$150 millones en rescates, lo que convierte a Conti en el grupo de ransomware más dañino que ha existido.

Por su parte, las autoridades costarricenses han emprendido una investigación para identificar a los responsables del ciberataque que, como hackers expertos, se han concentrado en limpiar cualquier rastro incriminatorio. Resultará, así, muy complicado emplear la ciencia digital forense para poder dar con evidencias tangibles, quizá habrá que recurrir a una investigación formal o clásica. Dicho procedimiento permitirá, por lo menos, saber si hubo algún ciudadano costarricense implicado.

Ningún país o empresa por grande o chico que sea está exento de ser una víctima de estos ataques. ¿Son el

cloud computing

y laprotección de datos

formas eficientes de prevención?

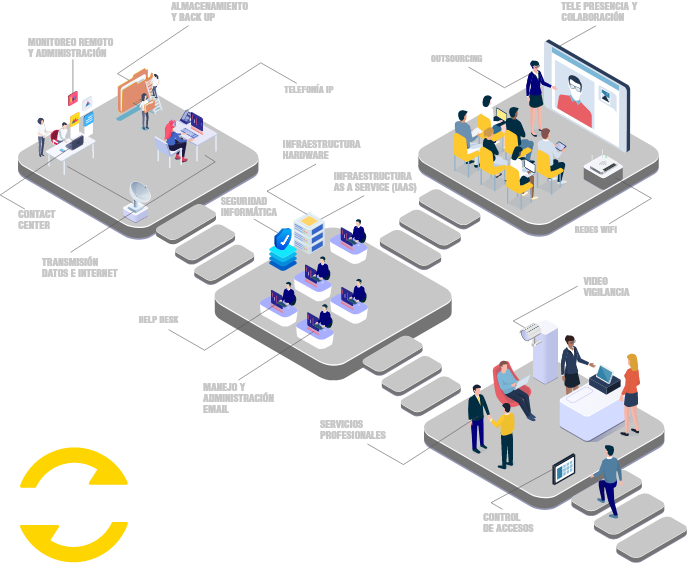

Para prevenir y blindar a nuestras organizaciones, para evitar pérdidas millonarias de datos, así como demandas o problemas legales, es importante la Implementación de Plan Director de Seguridad. Además, es esencial contar con un SGSI Sistema de Gestión de Seguridad de la Información (conjunto de principios o procedimientos que se utilizan para identificar riesgos y definir los pasos de mitigación de riesgos que deben llevarse a cabo), protocolos de seguridad en la nube, uso del modelo Zero Trust, blindaje de endpoints, así como capacitaciones en ciberseguridad que permitan a los funcionarios de las empresas estar preparados ante eventuales amenazas.

Paralelamente, el cloud computing posibilita la disponibilidad bajo demanda de recursos de computación como servicios a través de Internet. Dicha tecnología evita que las organizaciones tengan que encargarse de aprovisionar, configurar o gestionar los recursos y permite que paguen únicamente por los que usen. Conoce más de nuestras soluciones.

Los artículos más populares

¿Tienes alguna pregunta?

¡Hablemos!

¡Hablemos!