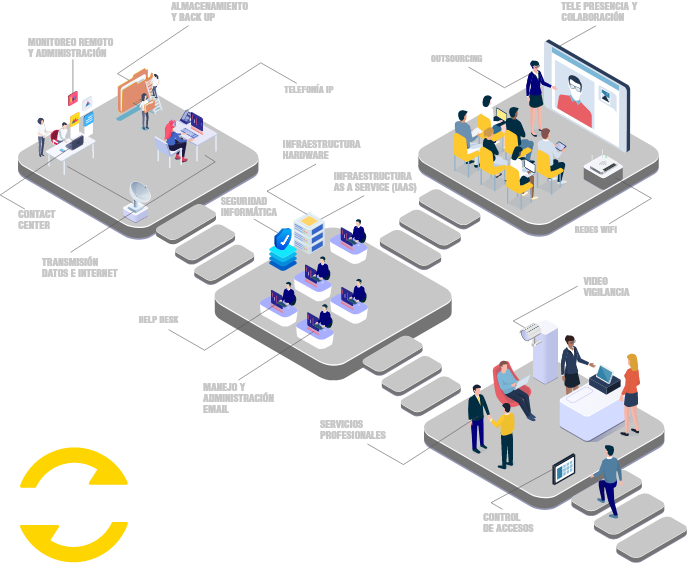

¿En qué podemos ayudar a tu empresa?

Envíanos tu información para asesorarte mejor

Aplicaciones web con OWASP: las vulnerabilidades a tomar en cuenta.

Las aplicaciones web son un canal de conexión con el mundo. Para muchas empresas son el pilar fundamental de sus negocios. Por ello es necesario conocer sus vulnerabilidades, de ahí la relevancia del OWASP top 10. La Fundación OWASP (Open Web Application Security Project) publica periódicamente un Top 10 de vulnerabilidades en aplicaciones web, para poner a las empresas, instituciones y público en general en conocimiento de las nuevas ciberamenazas. El objetivo de este proyecto es crear conciencia acerca de la seguridad en aplicaciones mediante la identificación de algunos de los riesgos más críticos que enfrentan las organizaciones.

Este documento de concienciación estándar para desarrolladores y seguridad de aplicaciones web representa un amplio consenso sobre los riesgos de seguridad más críticos para las aplicaciones web. Las empresas deben adoptar este documento y comenzar el proceso de garantizar que sus aplicaciones web minimicen estos riesgos. Tomar en cuenta el OWASP Top 10 es quizás el primer paso efectivo para cambiar la cultura de desarrollo de software dentro de una empresa.

Hay tres categorías nuevas, cuatro categorías con cambios de nombre y alcance, y cierta consolidación en el Top 10 realizado en 2021.

Ciberamenazas

, control de acceso, criptografía, inyección y diseño inseguro

1) Control de acceso remoto. Este tipo de control se mueve hacia arriba desde la quinta posición en el top de vulnerabilidades. El 94 % de las aplicaciones se probaron en busca de algún tipo de control de acceso roto. Las 34 Enumeraciones de Debilidades Comunes (CWE) asignadas a Control de acceso roto tuvieron más ocurrencias en las aplicaciones que cualquier otra categoría. ¿Cómo brindar seguridad en acceso remoto? Revisar o tener más vigilados unidades para intercambiar información. Asegurar si los antivirus escanean los dispositivos USB conectados a los equipos remotos o si se bloquea el acceso de USB en dichos equipos. Tener listados telefónicos de fácil acceso para comunicarse con las diferentes personas.

2) Fallas criptográficas. La criptografía es un conjunto de técnicas utilizadas para proteger información y documentos. Dicha información sólo podrá ser leída y procesada exclusivamente por personal autorizado que accederá a ella mediante el uso de claves y códigos secretos.Las fallas criptográficas suben una posición, se ubican en el número 2 dentro de este top 10. Anteriormente, era conocido como exposición de datos confidenciales, pues se trataba de un síntoma general en lugar de una causa raíz. El enfoque renovado yace en las fallas relacionadas con la criptografía que a menudo conducen a la exposición de datos confidenciales o al compromiso del sistema.

3) Vulnerabilidades por inyección. La vulnerabilidad por inyección de comandos normalmente se produce cuando los datos introducidos en una aplicación proceden de una fuente no confiable. Los datos son parte de una cadena que se ejecuta como un comando por la aplicación. La inyección se desliza hacia abajo hasta la tercera posición. El 94 % de las aplicaciones fueron probadas con la finalidad de detectar algún tipo de inyección, y los 33 CWE asignados a esta categoría tienen la segunda mayor cantidad de casos en las aplicaciones. Cross-site Scripting ahora es parte de esta categoría.

4) Diseño inseguro. Esta categoría es de nueva creación y engloba los diferentes riesgos asociados a los defectos de diseño y de arquitectura web. O lo que es lo mismo, agrupa el conjunto de debilidades derivadas de la ausencia de la aplicación de metodologías de diseño seguro. Estas vulnerabilidades son difíciles de subsanar una vez se haya realizado el desarrollo. Tanto por la complejidad de la tarea como por el sobrecoste que supondría llevarla a cabo. En este sentido, OWASP incide en una diferencia que hay que tener muy presente. No es lo mismo un diseño inseguro que una implementación insegura.

Seguridad de la nube

,Servicios Cloud

ySeguridad Informática

5) Configuración de seguridad incorrecta. La arquitectura de una aplicación web se sustenta sobre una gran cantidad de elementos, los cuales presentan diversas opciones de configuración. Servidores, frameworks, sistemas gestores de datos, CMS, plugins, APIs, etc. Todos estos elementos pueden formar parte de la arquitectura que soporta a la aplicación. Y dar lugar a vulnerabilidades de seguridad si cuentan con una configuración incorrecta, o con una configuración por defecto que no cumple con los estándares de seguridad adecuados. Esta debilidad fue detectada en el 4% de las aplicaciones web testeadas en la investigación de OWASP.

6) Componentes vulnerables y desactualizados. Su nombre deja poco lugar a dudas. Este tipo de vulnerabilidades se origina por la utilización de software o de componentes dentro de una aplicación o infraestructura web obsoletos o con vulnerabilidades conocidas. ¿Cómo puede saber una organización que su aplicación web está en riesgo por contar con componentes vulnerables u obsoletos? OWASP señala seis escenarios que permiten a las compañías detectar este problema si: no se conocen las versiones de todos los componentes que se están utilizando en la aplicación web, el software es vulnerable (no tiene soporte o está desactualizado), no se escanean las vulnerabilidades regularmente, no se corrige o actualiza la plataforma subyacente y los marcos de trabajo, los desarrolladores de software no comprueban la compatibilidad entre las bibliotecas actualizadas o parcheadas, no se garantiza la seguridad de las configuraciones de todos los componentes.

7) Fallos de identificación y autentificación. OWASP decidió agrupar en una sola categoría los fallos de autentificación y los de identificación, siendo detectadas este tipo de vulnerabilidades en un 2,55% de las aplicaciones testeadas. Los mecanismos de autenticación son un elemento vital para la seguridad de las aplicaciones pues garantizan la identidad de los usuarios. Esta categoría concentra las vulnerabilidades que permitirían la suplantación de la identidad de los usuarios como consecuencia de una incorrecta gestión de los identificadores de sesión, o de los elementos vinculados con la autenticación en la aplicación. Entre los fallos de identificación y autenticación más relevantes se destacan: la ausencia o incorrecta implementación de múltiples factores de autenticación, procesos inseguros de recuperación de credenciales, escasas medidas contra ataques de fuerza bruta, incorrecta renovación de los identificadores de sesión para cada autenticación válida.>

8) Fallos en el software y en la

integridad de los datos

. Este tipo de fallos están vinculados con la falta de protección del código y la infraestructura frente a las violaciones de la integridad. Esta categoría es una novedad dentro del Top 10 de vulnerabilidades en las aplicaciones web. Y sirve para poner el foco en debilidades relacionadas con: ataques maliciosos a las supply chains de software, plugins, bibliotecas, repositorios y redes de entrega de contenido no fiables, canales CI/CD inseguros, a través de los que se puede introducir códigos maliciosos o comprometer el sistema, funcionalidades de autoactualización en las que las actualizaciones se descargan sin contar previamente con un sistema seguro de verificación de la integridad. A través de esta vía, los ciberdelincuentes pueden subir sus propias actualizaciones maliciosas para distribuirlas y ejecutarlas en todas las instalaciones.

9) Fallos en el registro y la supervisión de la seguridad. La trazabilidad de los eventos que ocurren en la aplicación es esencial. En primer lugar, para bloquear amenazas. En segundo, para investigar incidentes de seguridad que hayan tenido lugar y así evitar que vuelvan a producirse y poder concretar qué posibles activos se han visto comprometidos. De ahí que esta categoría tenga por objetivo ayudar a los profesionales a detectar, escalar y responder a violaciones activas. Los fallos en el registro, la detección, la supervisión y la respuesta activa frente a los ataques se pueden producir cuando: los eventos auditables, como los inicios de sesión o las transacciones de alto valor no se registran, las advertencias y los errores no generan mensajes de registro o son inadecuados, los registros de las aplicaciones y las API no se supervisan, los registros solo se almacenan localmente, las pruebas de penetración no activan las alertas de seguridad, la aplicación web es incapaz de detectar, escalar y alertar ataques en tiempo real.

10) Falsificación de solicitudes del lado del servidor. Este tipo de vulnerabilidades se producen cuando un atacante tiene la posibilidad de forzar al servidor a realizar conexiones hacia objetivos que no estaban previstos inicialmente. De esta manera, el atacante aprovecha la posición privilegiada del servidor en la infraestructura para: evadir cortafuegos, forzar conexiones a elementos de la red interna, interactuar con recursos que inicialmente eran restringidos. Esta última categoría del Top 10 de vulnerabilidades en aplicaciones web es de nueva creación y no responde tanto a los datos obtenidos tras testear aplicaciones, sino a los resultados de la encuesta realizada por OWASP a expertos en ciberseguridad de todo el mundo.

10) Falsificación de solicitudes del lado del servidor. Este tipo de vulnerabilidades se producen cuando un atacante tiene la posibilidad de forzar al servidor a realizar conexiones hacia objetivos que no estaban previstos inicialmente. De esta manera, el atacante aprovecha la posición privilegiada del servidor en la infraestructura para: evadir cortafuegos, forzar conexiones a elementos de la red interna, interactuar con recursos que inicialmente eran restringidos. Esta última categoría del Top 10 de vulnerabilidades en aplicaciones web es de nueva creación y no responde tanto a los datos obtenidos tras testear aplicaciones, sino a los resultados de la encuesta realizada por OWASP a expertos en ciberseguridad de todo el mundo.

Los artículos más populares

¿Tienes alguna pregunta?

¡Hablemos!

¡Hablemos!