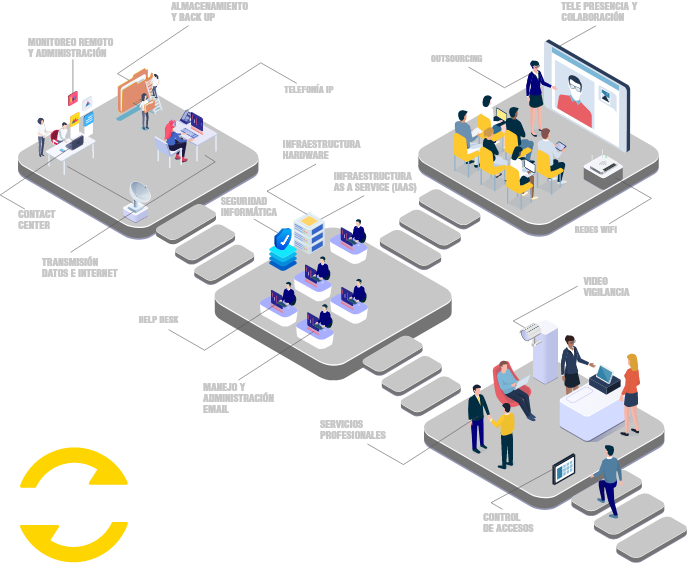

¿En qué podemos ayudar a tu empresa?

Envíanos tu información para asesorarte mejor

Descarga nuestros eBooks

Construye una fortaleza para tus datos con políticas y soluciones robustas.

La información es un activo crítico: los datos de clientes y empleados, proyectos, transacciones e innovaciones son el corazón de una empresa, son un recurso que da pie a mejoras y crecimiento del negocio.

Descargar eBook

Descarga nuestros eBooks y descubre las últimas tendencias en ciberseguridad, analítica predictiva, soluciones de software, redes inalámbricas, Ley Orgánica de Protección de Datos personales y ciber-resiliencia.

Los artículos más populares

¿Tienes alguna pregunta?

¡Hablemos!

¡Hablemos!