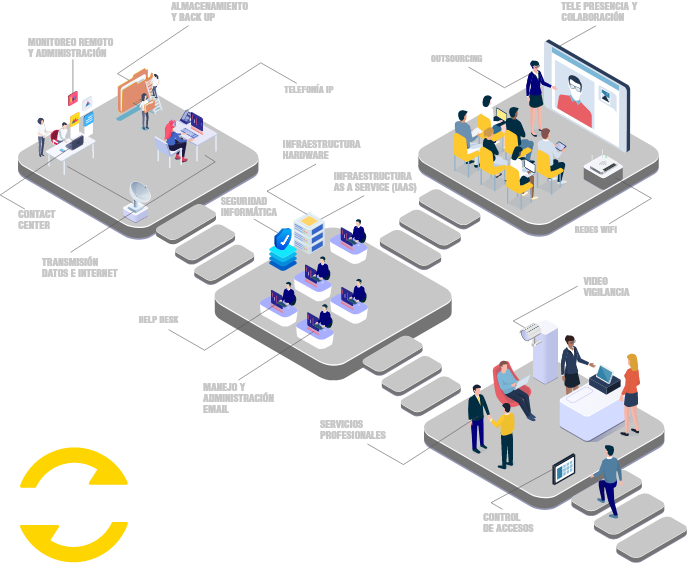

¿En qué podemos ayudar a tu empresa?

Envíanos tu información para asesorarte mejor

¿Cómo abordar la ciberseguridad según el tipo de nube?

La seguridad en la nube implica el objetivo técnico de la prevención de amenazas. Existen herramientas y tecnologías que permiten a los proveedores y los clientes insertar barreras entre el acceso y la visibilidad de los datos confidenciales. Cada medida de seguridad en la nube funciona para lograr uno o más de los objetivos citados a continuación: Permitir la recuperación de datos en caso de pérdida de datos. Proteger el almacenamiento y las redes del robo de datos. Evitar los errores humanos o negligencias que causan fugas de datos. La seguridad en la nube, como una solución de ciberseguridad modernizada, se distingue de los modelos informáticos heredados en algunos aspectos:

Almacenamiento de datos o

servicios cloud:

los modelos antiguos de TI dependían del almacenamiento de datos in situ. Las empresas han descubierto que la creación de todas las plataformas informáticas internas para los controles de seguridad detallados y personalizados es costosa y rígida. Las plataformas basadas en la nube han ayudado a transferir los costes de desarrollo y mantenimiento de los sistemas.

Velocidad de escalada: la seguridad en la nube exige una atención única al escalar los sistemas de TI de la empresa. La infraestructura y las aplicaciones centradas en la nube son muy modulares y se movilizan rápidamente.

Interfaz del sistema de usuarios finales: tanto para las empresas como para los usuarios individuales, los sistemas de nubes también se conectan con muchos otros sistemas y servicios que se deben asegurar. Los permisos de acceso deben mantenerse desde el nivel de dispositivo de usuario final hasta el nivel de software e incluso el nivel de red.

Resolver la mayoría de los problemas de seguridad en la nube significa que tanto los usuarios como los proveedores de la nube, tanto en entornos personales como en empresariales, deben ser proactivos en cuanto a sus propias funciones en la ciberseguridad. Este doble enfoque implica una configuración y mantenimiento seguros del sistema, así como una educación sobre seguridad del usuario, tanto a nivel de comportamiento como a nivel técnico. Tecnologías, protocolos y buenas prácticas que protegen los distintos tipos de nube:

nube híbrida

, nube privada y nube pública

Una nube híbrida es un tipo de informática en la nube que combina la infraestructura del entorno local, o una nube privada, con una nube pública. Las nubes híbridas permiten que los datos y las aplicaciones se muevan entre los dos entornos. Muchas organizaciones eligen un enfoque de nube híbrida por exigencias del negocio, como cumplir los requisitos de cumplimiento normativo y soberanía de los datos, sacar el máximo partido a la inversión en la tecnología del entorno local o solucionar problemas de latencia. La nube híbrida está evolucionando para incluir también cargas de trabajo perimetrales. El proceso perimetral aporta la capacidad informática de la nube a los dispositivos IoT, más cerca de donde residen los datos. Al mover las cargas de trabajo al perímetro, los dispositivos invierten menos tiempo en comunicarse con la nube, lo que reduce la latencia e incluso pueden funcionar de forma confiable en períodos prolongados sin conexión.

Una plataforma de nube híbrida ofrece muchas ventajas a las organizaciones: más flexibilidad, más opciones de implementación, seguridad, cumplimiento normativo y la posibilidad de obtener más valor de su infraestructura actual. Existen tres formas de implementar los servicios en la nube: nube pública, nube privada o nube híbrida. El método de implementación depende de las necesidades de la organización.

Nube pública: las nubes públicas son el tipo más común de implementación de informática en la nube. Los recursos en la nube (como los servidores y el almacenamiento) son propiedad de un proveedor de servicios en la nube que los administra y los ofrece a través de Internet. Con una nube pública, todo el hardware, el software y los demás componentes de la infraestructura subyacente son propiedad del proveedor de nube, que también los administra.

Nube privada: las nubes privadas están compuestas por recursos informáticos en la nube que utiliza exclusivamente una empresa u organización. La nube privada puede ubicarse físicamente en el centro de datos local de la empresa u hospedarla un proveedor de servicios externo. No obstante, en una nube privada, los servicios y la infraestructura siempre se mantienen en una red privada, y el hardware y software se dedican únicamente a su organización. De este modo, una nube privada puede lograr que una organización pueda personalizar de forma más sencilla sus recursos para cumplir requisitos específicos de TI.

La interconexión también plantea problemas para las redes. Los actores maliciosos a menudo acceden las redes debido a credenciales comprometidas o débiles. Una vez que un hacker consigue acceder a una red, puede propagarse fácilmente y utilizar las interfaces mal protegidas de la nube para localizar datos en diferentes bases de datos y nodos. Incluso puede utilizar sus propios servidores en la nube como destino donde exportar y almacenar los datos robados. La seguridad tiene que estar en la nube y no servir como elemento exclusivo para proteger frente al acceso a los datos que allí se almacenan. La iaas (Infraestructura como servicio) es, en efecto, donde un proveedor de la nube aloja los componentes de infraestructura tradicionalmente presentes en un data center local que incluye servidores (sistemas operativos), hardware de almacenamiento y redes, así como la capa de virtualización o hipervisor.

La gestión de identidades y accesos (IAM) se refiere a los privilegios de acceso que se ofrecen a las cuentas de los usuarios. La gestión de la autenticación y la autorización de las cuentas de usuario también son importantes. Los controles de acceso son fundamentales para restringir a los usuarios, tanto a los legítimos como a los maliciosos, el acceso y el compromiso de los datos confidenciales y sistemas. La gestión de contraseñas, la autenticación de varios factores y otros métodos entran en el alcance de la IAM.

La gobernanza se centra en las políticas de prevención, detección y mitigación de amenazas. Con PYMES y empresas, aspectos como la información sobre amenazas pueden ayudar a rastrear y priorizar las amenazas para mantener los sistemas esenciales vigilados cuidadosamente. Sin embargo, incluso los clientes individuales de la nube podrían beneficiarse de la valoración de las políticas y la formación sobre el comportamiento seguro del usuario. Estas se aplican sobre todo en los entornos empresariales, pero las normas para el uso seguro y la respuesta a las amenazas pueden ser útiles para cualquier usuario.

La planificación de la retención de datos (DR) y la continuidad del negocio (BC) implica medidas técnicas de recuperación de desastres en caso de pérdida de datos. Los métodos para la redundancia de datos, como las copias de seguridad, son fundamentales para cualquier plan de DR y BC. Además, disponer de sistemas técnicos para garantizar la continuidad de las operaciones puede ser de gran ayuda. Las plataformas para probar la validez de las copias de seguridad y las instrucciones detalladas de recuperación de los empleados son igual de valiosas para un plan de BC completo.

Conoce más de nuestra solución en la Nube.

Los artículos más populares

¿Tienes alguna pregunta?

¡Hablemos!

¡Hablemos!